->

->

又发现C-Blog新漏洞了

[ 2006-09-24 11:46 | 作者:残耳 ]

今天看到了blog里莫名其妙地出现了个广告连接

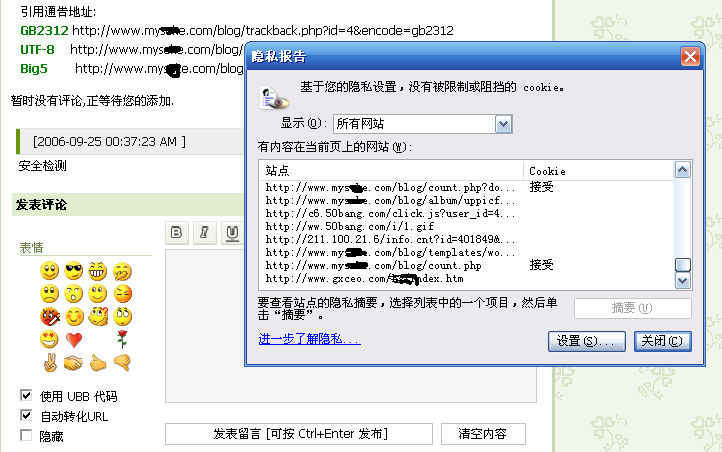

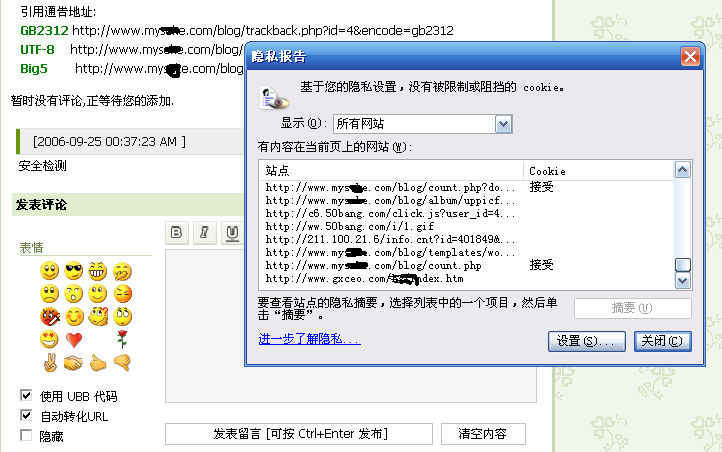

在后台里操作找不出该连接的数据,最后是在mysql数据库里清楚掉的,这个问题引起了我的好奇,查看了没有被挂马后,我开始检测C-Blog的安全性,最后发现还是让我发现了这个漏洞(我觉得在我之前应该也有人发现了这个漏洞),提表基本没什么过滤,完全可以利用这个漏洞轻松挂马,我在百度上搜索了下使用C-Blog2.6的博客做了实验,下面是图例

估计都很清楚了

假如我挂上去的是个网马…… ,通过此方法写入的马表面上没有任何迹象,并且程序也判断不出这条“评论”,后台也查询不到,所以无法删除,只能手工在mysql数据里清除了,再如果伪造写进一个php木马来拿shell

,通过此方法写入的马表面上没有任何迹象,并且程序也判断不出这条“评论”,后台也查询不到,所以无法删除,只能手工在mysql数据里清除了,再如果伪造写进一个php木马来拿shell (这个是后话了)由于我现在用的也是C-Blog程序,我就不能跟自己过意不去了,虽然我自己用的这个blog已经修补了此漏洞,但是还修补得不太彻底,仍然有办法提交的(实在是太累了,不想大手术,再说我没有仇人吧?谁会来搞我啊

(这个是后话了)由于我现在用的也是C-Blog程序,我就不能跟自己过意不去了,虽然我自己用的这个blog已经修补了此漏洞,但是还修补得不太彻底,仍然有办法提交的(实在是太累了,不想大手术,再说我没有仇人吧?谁会来搞我啊 )

)

对于C-Blog,我自己就已经发现了很多bug,之前曾经把下面的版权修改掉就是因为怕人家发现C-Blog的漏洞后通过关键词搜索到我的blog,但是程序是笑看雨大哥写的,本人很尊重他的劳动,所以修改回来了,没想到今天真的中广告了

累死,睡觉!

在后台里操作找不出该连接的数据,最后是在mysql数据库里清楚掉的,这个问题引起了我的好奇,查看了没有被挂马后,我开始检测C-Blog的安全性,最后发现还是让我发现了这个漏洞(我觉得在我之前应该也有人发现了这个漏洞),提表基本没什么过滤,完全可以利用这个漏洞轻松挂马,我在百度上搜索了下使用C-Blog2.6的博客做了实验,下面是图例

估计都很清楚了

假如我挂上去的是个网马……

,通过此方法写入的马表面上没有任何迹象,并且程序也判断不出这条“评论”,后台也查询不到,所以无法删除,只能手工在mysql数据里清除了,再如果伪造写进一个php木马来拿shell

,通过此方法写入的马表面上没有任何迹象,并且程序也判断不出这条“评论”,后台也查询不到,所以无法删除,只能手工在mysql数据里清除了,再如果伪造写进一个php木马来拿shell (这个是后话了)由于我现在用的也是C-Blog程序,我就不能跟自己过意不去了,虽然我自己用的这个blog已经修补了此漏洞,但是还修补得不太彻底,仍然有办法提交的(实在是太累了,不想大手术,再说我没有仇人吧?谁会来搞我啊

(这个是后话了)由于我现在用的也是C-Blog程序,我就不能跟自己过意不去了,虽然我自己用的这个blog已经修补了此漏洞,但是还修补得不太彻底,仍然有办法提交的(实在是太累了,不想大手术,再说我没有仇人吧?谁会来搞我啊 )

)对于C-Blog,我自己就已经发现了很多bug,之前曾经把下面的版权修改掉就是因为怕人家发现C-Blog的漏洞后通过关键词搜索到我的blog,但是程序是笑看雨大哥写的,本人很尊重他的劳动,所以修改回来了,没想到今天真的中广告了

累死,睡觉!

引用通告地址:

GB2312 http://blog.gxceo.com/old/trackback.php?id=116&encode=gb2312

UTF-8 http://blog.gxceo.com/old/trackback.php?id=116&encode=utf-8

Big5 http://blog.gxceo.com/old/trackback.php?id=116&encode=big5

GB2312 http://blog.gxceo.com/old/trackback.php?id=116&encode=gb2312

UTF-8 http://blog.gxceo.com/old/trackback.php?id=116&encode=utf-8

Big5 http://blog.gxceo.com/old/trackback.php?id=116&encode=big5

[2007-03-10 14:23:37 PM ]